آیا وقعا هک بلاک چین امکان پذیر است؟

هک بلاک چین چگونه اینجام می پذیرد؟ حد اقل به لحاظ تئوریک می تواند برای هر شبکه و سیستمی چندین راه هک متصور بود. شبکه و پلتفرم بلاک چین هم مورد استثنائی نمی باشد. اگر برای شما هم این سوال پیش آمده که هک بلاکچین امکان پذیر است یا خیر، این مقاله بهترین رفرنسی است که انتخاب نموده اید. بیت کوین و اتریوم جزو بلاک چین هایی هستند که قبلا نشان داده اند که در برابر حملات هکر ها چقدر نفوذ ناپذیرند. چرا؟ ما که گفتیم همیشه چندین راه هک برای هر سیستمی وجود دارد!

برای شروع بیایید به پنج مشخصه ی این سیستم ها بپردازیم. الف) خود شبکه و سیستم بلاک چین. ب) کیف پول های مجازی کاربران بلاک چین. ج) قرارداد های هوشمند مبتنی بر این شبکه ها. د) عملکرد های تایید تراکنش های مالی اعم از نقل و انتقالات و دریافت و پرداخت ها. ح) استخر های استخراج بیت کوین و ارز های دیگر. با خواندن این مقاله خواهید دانست که آن طور که تصور می کردید بلاک چین ها نفوذ ناپذیر و ضد حملات سایبری نیستند.

Node یا گره

تعریف Node ها و اصطلاحات مربوط به آن ها

شبکه های بلاک چین Node های مختلفی دارند. که در آن ها انواع مختلفی هم از مدل های تراکنش و پرداخت و دریافت وجود دارد. Node دیگر چیست و چه ربطی به هک بلاک چین دارد؟ نود به هر دستگاهی می گویند که به مثلا شبکه ی بیت کوین متصل گردد. حالا که این لغت را یاد گرفتیم بیایید با لغت فول نود هم آشنا شویم. فول نود به دستگاه های می گوییم که خودشان بدون واسطه و مستقیما به شبکه ی بلاک چینی بیت کوین متصل شوند. و تمام قوانین مربوط به آن را پذیرفته باشند. در این بین ” “Bitcoin Core تنها نرم افزار مهمی است که واسط بین این دستگاه های فول نود می باشد. این نرم افزار اوپن سورس بوده و در سایت گیت هاب قرار دارد.

حال اگر کیف پول شما دانلود شدنی نیست می توان گفت که شما یک فول نود نیستید و با واسطه به شبکه متصل شده اید. خب این ها را گفتیم که به کجا برسیم؟ می خواهیم بگوییم این نود ها مربوط به بلاک چین هستند. این نود ها تراکنش های مختلفی را ارسال می کنند. ماینر ها هم به نوبه ی خود این تراکنش ها را به بلاک چین ملحق می کنند. در این بین نیز عده ای هکر در پی فرصت نفوذ به شبکه هستند تا بتوانند دزدی کنند. در این جا به انواع حملات خواهیم پرداخت.

انواع حملات سایبری برای هک شدن بلاک چین

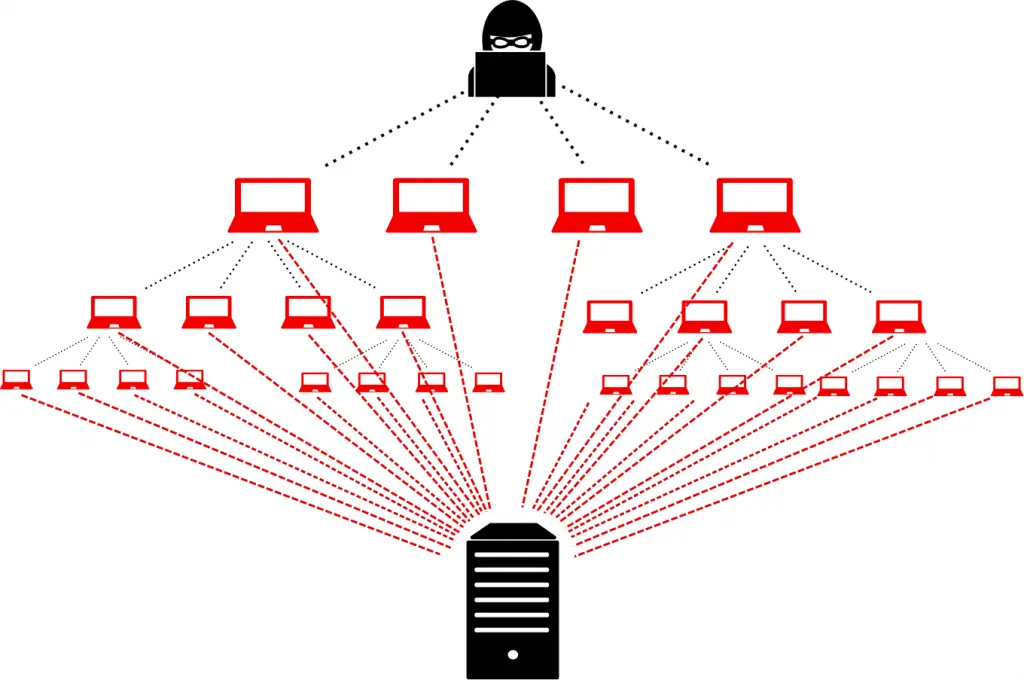

دیداس مخفف چند کلمه ی Distributed Denial of Service است. و ممکن است آن را به صورت DdoS هم مشاهده نمایید. انجام دادن چنین حمله ای برای هک بلاکچین کمی سخت است. اما توجه کنید. گفتیم کمی سخت است. نگفتیم غیر ممکن است. تازه عادی ترین نوع حمله به چنین شبکه ای دیداس است. اما چگونه اتفاق می افتد. هکر ها آن قدر درخواست به شبکه می فرستند تا تمامی منابع پردازش کننده ی شبکه کاملا در گیر شوند. در این حالت شبکه و کارکرد های آن از دسترس خارج می شود. اصطلاحا می گویند شبکه تحت حمله یا under attack است. در این حالت ارتباط چندین طرف قطع می گردد. یکی کیف پول های نگهدارنده ی بیت کوین است. دیگری ارتباط ماینر ها می باشد.

و همچنین صرافی های ارز دیجیتالی. و به طور کلی هر سیستم دیگری که وابستگی به بلاک چین داشته باشد. برای حمله ی دیداس هکر ها معمولا از بات نت استفاده می کنند. بات نت به مجموعه ای از کامپیوتر ها گفته می شود که به یکدیگر وصل هستند و عملیات دیداس را به طور گروهی انجام می دهند.

حمله ی Transaction malleability چیست؟

ترجمه ی فارسی آن می شود حمله ی شکل پذیر تراکنش ها. این هم نوعی حمله به بلاک چین محسوب می شود و باعث هک بلاک چین می گردد. در این روش قربانی حمله متقاعد می شود که دو مرتبه تراکنش خود را به اتمام برساند. ذکر این نکته هم واجب است که هر کدام از این تراکنش ها یک هش دارند که خودش آی دی تراکنش محسوب می گردد. هکر ها سعی در تغییر این هش ها می کنند. به این ترتیب هش را تایید می کنند و هک صورت می پذیرد. در چنین حالتی قربانی فکر می کند که تراکنش ناموفقی داشته است.

پس سعی می کند دوباره تراکنش را انجام دهد. ولی فایده ای ندارد چون هر بار به همان میزان از حساب او کسر می گردد. البته این تراکنش ها یا همان هک ها زمانی کامل می شود که ماینر ها آن را تایید کنند. به همین ترتیب سال 2014 صرافی MtGox ورشکسته شد.

Timejacking

Timejacking یا دزدیدن زمان

هک بلاک چین با توسل به یک حفره ی امنیتی مربوط به زمان بیت کوین. در این روش هکر ها تایمر شبکه را برای دستگاه ها عوض می کنند. به این ترتیب کاربر مجبور می شود یک بلاک چین جدید را بپذیرد. جالب به نظر می رسد ولی می شود با محدود نمودن پذیرفتن محدوده ی زمانی این مشکل را حل کرد.

Routing یا مسیر یابی در هک بلاک چین

مسیر یابی نوعی حمله است که هم بر کلاینت ها و کاربران شبکه تاثیر گذار است و هم بر روی خود شبکه بلاک چین. به این ترتیب که در تراکنش ها اختلال ایجاد می شود قبل از این که این تراکنش ها به دست نفر مقصد برسد. جالب آن که درصد خیلی پایینی وجود دارد که کسی بتواند این نوع حمله را تشخیص دهد. چرا؟

چون هکر ها در این روش شبکه ی بلاک چین را تجزیه می کنند به بخش های کوچک تر. و هیچ کدام از این بخش ها قادر به برقراری ارتباط با بخش دیگر نیست. این نوع حمله ها به دو دسته تقسیم می شوند. یک مدل آن به این صورت است که کاربران را در این شبکه گروه بندی می کنند. و مدل دیگر آن هم به این صورت است که پیام های می فرستند و در شبکه دخالت می کنند. و اقدام به هک بلاک چین می نمایند.

حمله ی Sybil ( اشتباه نخوانید)

هک بلاک چین در این روش به این صورت است که ابتدا هکر چندین شناسه ی متفاوت به کاربر تخصیص می دهد. از طرفی هیچ کدام از کاربران شبکه های بلاک چینی به اندازه ی کافی قابل اعتماد نیستند. هک شدن بلاک چین در این روش به این ترتیب صورت می گیرد که هکر به حساب چندین کاربر نفوذ پیدا می کند. حالا قربانی اصلی با چندین کاربر جعلی محصور می گردد. و در نهایت مجبور می گردد دو مرتبه خرج کند (Double-Spending ). پیشگیری نمودن از این نوع هک بلاک چین واقعا سخت است.

استفاده از بات نت و هک

حمله ی Eclipse یا خسوف چیست؟

در این روش هکر برای هک بلاک چین یک تعداد نسبتا زیادی آدرس آی پی را تحت کنترل و نظر خود در می آورد. همچنین برای انجام چنین حمله ای می تواند بات نت در اختیار داشته باشد که هر کدام از آن ها دارای یک آدرس آی پی مجزا است. بعد هکر شروع به باز نویسی نمودن آدرس ها روی قربانی خود می نماید. سپس آن قدر منتظر می شود که نود ها یا همان کاربران دوباره راه اندازی شوند. پس از این که این راه اندازی انجام گرفت حالا دیگر تمام اختیار قربانی در دست هکر است. وجود این حمله باعث می شود که قربانی نتواند تراکنشی را که خودش می خواهد انجام دهد. جالب آن که محققان دانشگاه بوستون به همین شیوه و تنها با دو کامپیوتر توانستند به بلاک چین اتریوم حمله کنند.

Replay Attack یا حمله ی باز پخش چیست؟

هک بلاک چین در این روش به این صورت انجام می گیرد که یا یک تراکنش مجددا اتفاق می افتد و یا به تاخیر می افتد و با تاخیر زمانی انجام می پذیرد. برای روشن تر شدن موضوع مثالی می زنیم. من می خواهم هویت خودم را به شما ثابت کنم و نشان بدهم. شما از من رمز عبور می خواهید تا باور کنید. در این میان یک نفر دیگر شاهد ماجرا است و رمز عبوری را که به شما می دهم می رباید. بعد از این که ما تبادلات مان به اتمام رسید، هکر وارد عمل می شود و خودش را به جای من معرفی می کند به شما. به همین روش او حمله ی باز پخش و یا تکرار را انجام می دهد. در زمینه ی ارز های دیجیتالی موضوع کمی ویژه تر می شود.

و به هارد فورک های پروتکل های مختلف ارز دیجیتال تخصیص می یابد. اما صبر کنید فورک دیگر چیست؟ هر بلاک چین قوانین مخصوص به خود را دارد و با همین قوانین تا ابد کار می کند و قابل تغییر نمی باشد. تا زمانی هم که کاربران این قوانین را قبول داشته باشند بلاک چین به فعالیت خود ادامه می دهد. اما تصور کنید که پس از گذشت چندین سال حالا دیگر کاربران سیستم برخی یا تمام قوانین بلاک چین را قبول نمی کنند. آن وقت چه اتفاقی می افتد؟ یعنی نباید به کار ادامه داد؟ فورک ها همان راه حل های مناسب برای حل کردن این قبیل مشکلات هستند. خب حمله ی باز پخش هم به همین صورت پروتکل های مختلف را فورک می کند و تکرار زنجیره را ادامه می دهد.

حمله های متعدد به کیف های پول مجازی

یک سوی دیگر هک بلاک چین مربوط می شود به کیف های پول مجازی کاربران. معمولا وقتی سخن از بیت کوین به میان می آید، کلمه ی امنیت هم مطرح می شود. بیایید این طور بگوییم که بزرگ ترین خطر این بلاک چین مربوط به خود کاربران سیستم است. مردم عادی علاقه مند هستند که این طور تصور کنند که بلاک چین واقعا امنیت خوبی دارد. در حالی که آن ها در فکر چنین چیزی هستند هکر ها روی کیف پول های آن ها برنامه ها ریخته اند. هکر ها به دو روش عمل هک را با کاربران انجام می دهند. یا دست به فیشینگ می زنند. و یا دائما به دنبال یک حفره ی امنیتی در الگوریتم سیستم می گردند. البته از دیکشنری و چک نمودن انواع رمز ها هم استفاده می کنند که تقریبا روش منسوخ شده ای است.

فیشینگ و قلاب هکر ها برای کاربران

قبلا در یک مقاله ی مجزا حسابی در مورد فیشینگ و انواع آن گفته ایم. ولی همین قدر بدانید که فیشینگ انواع مختلفی دارد. مثلا گاهی ممکن است شخصی خود را به جای نهاد های دیگر و یا دولتی جا بزند و شما را به صفحه ای بکشاند که در آن مجبور شوید فقط یک بار تراکنش انجام دهید. در این حالت هکر رمز ورود شما را سرقت می کند و کیف پول تان را خالی می کند. مثلا گاهی آدرس صفحه ی کیف پول تان را شبیه سازی می کند. و شما هم به تصور این که این صفحه واقعی است اقدام به ورود و زدن رمز خود می کنید.

البته جزو مواردی که می توان از فیشینگ ایراد گرفت و راه حلی هم ندارد این است که اگر وارد چنین صفحه ای بشوید و هر نوع رمزی را بزنید قبول می کند. بنابر این اگر فقط کمی هوشیار باشید می توانید از این کلک فرار کنید. آیوتا جزو سیستم هایی بود که چنین حمله ای به آن انجام شد. با این تفاوت که در حمله به این وب سایت کمپین نسبتا بزرگی از هکر ها تشکیل شد. اگر چه هک بلاک چین ممکن است سخت و دشوار به نظر بیاید. ولی کسی که نخواهد هک بلاک چین انجام دهد معمولا به دنبال حمله ی فیشینگ می رود.

دیکشنری هک

دیکشنری یا همان لغت نامه

اشتباه نکنید. منظورمان چیزی شبیه به لغت نامه ی دهخدا یا اکسفورد و این چیز ها نیست. در این فرم حمله هکر ها برای انجام هک بلاک چین اقدام به شکستن هش کاربران می کنند. آن ها کلمه های سادهای را برای این کار استفاده می کنند. آن ها از فهرستی از کلمات، حروف و اعداد استفاده می کنند که به این قبیل فهرست ها دیکشنری می گویند. این کلمات خاص نسبت به سایر کلمات احتمال بیشتری دارد که بتوانند مورد استفاده در شکستن رمز داشته باشند. آن گاه کلمه های عبور را به هش تبدیل می کنند و به کیف پول های مجازی دسترسی پیدا می کنند و ادامه ی ماجرا.

آسیب پذیری امضاء ها

امضاء دیجیتالی مشخص کننده ی هویت افراد در فضای مجازی است و توسط آن ها است که می توان به انجام تراکنش ها پرداخت. اعتبار امضاء دیجیتالی باعث می گردد که گیرنده ی پیام تراکنش به فرستنده اعتماد نشان دهد. از طرفی دیگر فرستنده هم نمی تواند زیر درخواست خود بزند. چنین دستور های غیر قابل تغییر توسط اشخاص دیگر هستند. شبکه های مبتنی بر فناوری بلاک چین الگوریتم های متنوعی را برای ایجاد و شناسایی چنین امضاهایی استفاده می کنند. اما با تمام این تفاسیر باز هم ممکن است خود این الگوریتم ها شامل نقاط ضعفی هم باشند. مثلا سیستم بیت کوین از الگوریتم ECDSA استفاده می کند تا یک امضاء به خصوص به هر یک از کاربران خود تخصیص دهد. و همیشه این امکان وجود دارد که مقداری تولید شود که از آن در چندین مورد استفاده شود. به همین ترتیب هک بلاک چین صورت می پذیرد.

به وجود آمدن کلید های ناقص

اوایل سال 2014 بود که هکری اقدام به هک بلاک چین بیت کوین نمود. او توانسته بود از آسیب پذیری شبکه در تولید کلید نهایت استفاده را ببرد و مقصودش را به انجام برساند. این واقعه زمانی رخ داد که یک کد در حال به روز شدن بود. البته این مشکل به زودی حل شد. ولی کماکان چنین اشتباهات و ضعف هایی در شبکه های بلاک چین امکان پذیر است.

کیف های پول سرد چه هستند و چگونه به آن ها حمله می شود؟

اکثر مردم و حتی کاربران شبکه احساس می کنند که بیت کوین و سایر ارز های دیجیتالی فقط درون وب سایت های مخصوصی نگه داری می شود. حقیقت این است که کیف پول های آفلاینی هم وجود دارند که می توان با آن ها بیت کوین را انتقال داد و جا به جا نمود. حتی می توانید به وسیله ی آن ها تراکنش هم انجام دهید. به این نوع کیف پول ها، کیف پول سرد می گوییم. اما اگر به دنبال امنیت بالای تراکنش های تان هستید بهتر است از حالت آنلاین آن ها استفاده کنید.

حتی این کیف پول ها هم می توانند هک شوند با این که اغلب اوغات اصلا به شبکه متصل هم نیستند. مثلا برای تست کردن امنیت این کیف پول ها محققان اقدام به حمله ای تحت عنوان Evil Maid کردند. نام کیف پولی هم که مورد حمله قرار گرفته بود نانو اس لجر ( Nano S Ledger) بود. در آخر آن ها توانستند به رمز های عبور قربانی دست پیدا کنند.

کیف پول داغ

حالا کیف های پول داغ چه هستند؟

هر چیزی در این دنیا نقیض خود را هم دارد. کیف پول ها هم از این قائده مستثنی نیستند. بر عکس کیف پول های سرد این نوع کیف ها فقط با اینترنت کار می کنند و دارای یک فضای ابری هستند تا بتوان همه جا از آن ها استفاده نمود. برخی صرافی های آمریکایی مدعی بودند که رمز های مربوط به کاربران خود را به صورت اینترنتی ذخیره نمی کنند. اما حمله ی هکر ها به صرافی کوین چک ( Coincheck) و به سرقت رفتن بیش از پانصد میلیون دلار باعث شد مردم حساس تر شوند. و متوجه شوند هک بلاک چین می تواند به هر صورتی انجام بپذیرد.

هک شدن بلاک چین از طریق حمله به قرار داد های هوشمند

یک قرار داد هوشمند چیست؟ پروتکل خاصی است که باعث اجرای قرارداد خاص دیگری می شود. قرار داد های هوشمند بدون حضور اشخاص دیگر فرایند های معاملاتی را به خودی خود انجام می دهند.لازم به ذکر است که این قرارداد های هوشمند قابلیت پیگیری دارند و نمی توان آن را پس از انعقاد برگرداند. این قرارداد های هوشمند مربوط می شوند به تمام مفاد و قوانینی که قرار است به طور تمام اتوماتیک انجام شوند. مهم ترین مشکلی که ممکن است در این زمینه به وجود بیاید مربوط می شود به کد های متن باز در این قرارداد ها.

کد های منبع و آسیب های احتمالی آن ها

زمانی که کد منبع یک قرار داد دچار آسیب شود این موضوع هم می تواند برای فرستنده و هم گیرنده مشکلات زیادی را به وجود بیاورد. مانند حفره ای که در قرارداد های مربوط به اتریوم آن ها را به درد سر بزرگی انداخت. در این مورد خسارت وارد شده بالغ بر هشتاد میلیون دلار بود. زبان برنامه نویسی سالیدیتی امکان کنترل برخی توابع را به کاربر می دهد و همین موضوع می تواند آغاز پیدایش یک حفره ی امنیتی جدید باشد.

ماشین مجازی

ماشین مجازی و انواع مشکلات مربوط به آن

هک بلاک چین می تواند به وسیله ی ماشین های مجازی هم اتفاق بیوفتد. چگونه؟ مثلا ماشین مجازی مربوط به اتریوم نوعی Stack محسوب می شود. تمامی قرار داد های مربوط به اتریوم در این ماشین مجازی وجود دارد.

- مشکلاتی که هیچ گاه اصلاح شدنی نیستند: همه ی بلاک ها در یک بلاک چین غیر قابل تغییرند. این در واقع برای امنیت پول ها و خود بلاک چین بوده است. ولی اگر دراین میان نقصی و یا مشکلی هم وجود داشته باشد چه می شود؟ هیچ دیگر بلاک به وجود آمده را نمی توان تغییر داد.

- آدرسی که وجود خارجی ندارد: حال تصور کنید که مبلغی اتریوم به آدرسی واریز شود که اصلا وجود خارجی ندارد. آیا می توان آن را برگرداند؟ نه. پولی که رفته است قابل برگشت نیست. در حقیقت از بین رفته و قابل بازیابی نمی باشد.

- وجود بای در قرارداد های هوشمند اتریوم: شاید نمی دانستید ولی نوعی باگ در همه ی قرار داد های هوشمند اتریوم وجود دارد که به هکر ها اجازه ی کنترل و دسترسی به قرار داد را می دهد.

- آدرس کوتاه: در این روش هکر برای هک بلاک چین سعی دارد آدرس کوتاه دیگری را جایگزین آدرس واریزی نماید. عین همین ماجرا در سال 2017 در مورد عرضه ی اولیه ی کوین دش رخ داد. هکر ها توانستند چنین آدرسی را وارد نمایند و عده ی زیادی از مردم اتر خود را از دست دادند.

در حال حاضر قرار داد های هوشمند جدید ترین روشی هستند که هکر ها به آن روی آورده اند. زیرا همان طور که گفته شد قابلیت تغییر ندارند و اگر اشکالی در آن ها رخ بدهد فقط باید با آن ساخت.

تایید تراکنش و مشکلات ناشی از آن

در سایر موسسات مالی تراکنش به این صورت شکل می گیرد که یک طرف درخواست انجام تراکنشی را می دهد و طرف دیگر هم آن را می پذیرد و موضوع تمام می شود. ولی در بلاک چین موضوع کمی سخت تر است. برای انجام یک تراکنش باید تمام کاربران متوجه آن شوند. اگر یک بلاک از سوی گره ها و یا همان کاربران تایید نشود به عنوان یک بلاک تایید نشده تا ابد باقی خواهد ماند. تا تمامی اعضای بلک چین بخواهند این تراکنش را ببینند و آن را تایید کنند مقداری زمان و وقفه به وجود می آید. مجرمان و هکران هم می توانند از وقفه ی به وجود آمده نهایت استفاده را کنند و هک بلاک چین را انجام دهند.

مثلا آن طور که بالا تر هم گفتیم این زمان برای تشکیل هر بلاک در بلاک چین بیت کوین ده دقیقه است. در این ده دقیقه خیلی کار ها را می توان انجام داد. عمل دو مرتبه خرج نمودن و انجام تراکنش تازه عادی ترین مدل کلاهبرداری در این سیستم است. می توان از فرصت به وجود آمده به این صورت استفاده نمود که پول ها و توکن ها را در یک جای دیگر هم خرج نمود و آب هم از آب تکان نخورد. حالا یک حمله به بلاک چین انجام شده است. در قسمت بعد به انواع حملات مربوط به این تاخیر زمانی می پردازیم.

انواع حملات مربوط به تاخیر زمانی

- حمله ی فینی: املای درست انگلیسی آن به شکل Finney است. یعنی زمانی که یک تراکنش قبل از ایجاد بلاک که تایید هم نشده است و یک تراکنش هم باز قبل از ایجاد بلاک ولی این بار تایید شده.

- هک بلاک چین رقابتی: در این روش هکر دو مدل تراکنش که در تضاد یکدیگر باشند ایجاد می کند. اولین تراکنش به قربانی او ارسال می گردد. سپس یک تراکنش دیگر هم دوباره به خود هکر باز گردانده می شود.

- هک بلاک چین با وکتور 76: این نوع هک بلاک چین به صورت ترکیبی از دو حمله ی قبلی است که توضیح آن ها را دادیم. هکر دو کاربر ایجاد می کند که یکی را به صرافی و دیگری را به همتایان دیگرش در شبکه متصل می نماید. سپس دو تراکنش با ارزش کم و زیاد درست می کند. سپس بلاک گران را پیش استخراج می کند ولی به صرافی نمی فرستد. وقتی بلاک کم ارزش استخراج شد، او بلاک گران را به صرافی می فرستد. حالا مدتی گذشته است. استخراج کنندگان دیگر به تصور این که این بلاک ادامه ی زنجیره است، آن را تایید می کنند. سپس تراکنش با ارزش بالا به کیف پول مهاجم می رود.

- تاریخ های جایگزین: می توان این روش را برای چندین بار هم ادامه داد ولی ممکن است به توان محاسباتی خیلی زیادی احتیاج باشد. به این ترتیب که هکر برای هک بلاک چین تراکنشی را به یک فروشنده ارجاع می دهد. سپس از این فاصله استفاده می کند و یک فورک جدید می سازد و تراکنشی شبیه اولی هم انجام می دهد.

- حمله ی 51 درصدی و هک بلاک چین: برای انجام چنین حمله ای هکر به کنترل پنجاه و یک درصد از کل شبکه نیاز دارد. سپس اقدام به تاسیس فورک جدیدی می کند و به آن الویت انجام بالایی می دهد. در ابتدا تصور می شد که چنین حمله ای را تنها می توان به سیستم بلاک چین بیت کوین انجام داد. اما به مرور زمان معلوم شد ارز های دیجیتالی دیگری مانند لایت کوین کش و بیت کوین گولد هم از این ضعف رنج می برند.

استخر استخراج

استخر های استخراج

چنان که می دانید استخراج کنندگان معمولا به صورت فردی و به تنهایی اقدام به استخراج ارز و بیت کوین نمی کنند. بلکه با هم تشکیل یک شبکه از استخراج کنندگان را می دهند و به این ترتیب یک استخر ماینیگ را به وجود می آورند. به این ترتیب آن ها تعداد بیشتری بلاک را استخراج می کنند و سود حاصله را هم بین خودشان تقسیم می کنند. از جمله ی معروف ترین این استخر ها می توان به وب سایت های BTC.com، AntPool.com و ViaBTC اشاره نمود. طی خبر های به دست آمده همین سه وب سایت به تنهایی 52 درصد نرخ هش را در دست دارند. این یک فرصت فوق العاده بزرگ برای یک هکر محسوب می گردد تا به انجام کارش مبادرت ورزد و هک بلاک چین را در همین سایت ها انجام دهد.

Selfish mining یک خطر بزرگ

همان طور که اشاره نمودیم پس از این که استخر ها یک بلاک جدید را پیدا می کنند سود حاصله را هم بین کاربران تقسیم می کنند. ولی اگر یکی از این کاربران به حق خود قانع نبود و بیشتر خواست چه می شود؟ به این حالت Selfish mining می گویند. این مورد به این صورت اتفاق می افتد که فردی سعی می کند بلاک های از قبل استخراج شده را برای بقیه ی شبکه می فرستد و پخش می کند. پس از مدتی چند بلاک را آزاد می کند. در این حالت بقیه بلاک خود را از دست می دهند. نکته ی جالب در مورد این نوع هک بلاک چین این است که درصد موفقیت بسیار بالایی دارد و در همه ی ارز های دیجیتالی هم ممکن است رخ بدهد.

با وجود این که شبکه های بلاک چین و حتی بیت کوین هر روز معروف تر می شوند و انجام همه ی تبادلات با آن ها صورت می پذیرد. ولی این واقعیت که همه ی این شبکه ها آسیب پذیرند هم از بین نمی رود و نقض نمی شود. اگر کاربران آگاهی های مربوط به خطرات احتمالی این سیستم ها و شبکه ها را بدانند تا حد زیادی از هک بلاک چین جلوگیری خواهد شد. ولی با این حال باز هم ممکن است هکر ها از راه های خیلی خیلی جدید تری اقدام به هک بلاکچین کنند. فهمیدن کلک ها و بازی های آن ها نیازمند تخصص و اقدام محققان است.